Zero Latency es uno de nuestros proyectos más importantes, sino el que más, cuyo fin es el de conseguir una posición diferencial que nos facilite ventajas competitivas. Con este proyecto, vamos a aumentar nuestra dependencia de las tecnologías, y con ello también entramos a asumir mayores riesgos en esa área, dado que nuestro negocio depende de la disponibilidad de esas tecnologías en mayor medida. Cuando el diseño de nuestras estructuras lo hacíamos en tableros de dibujo, nuestro mayor problema podía ser el fuego. Ahora tenemos otros enemigos escondidos dentro estas tecnologías.

Cuando aparecieron los primeros virus, estos no estaban diseñados para hacer tareas dañinas. Su objetivo principal era ser lo más visibles que pudieran: de un modo parecido a los actuales grafiteros, buscaban la popularidad. Los que tenéis más años, aún recordaréis virus como el del “ping pong”. Te aparecía una pelota por tu pantalla de MSDOS botando entre tus letras. Era molesta, pero no llegaba más allá.

También estaban los primeros “hackers”. Gente que se conectaba a las centrales de teléfono para tener “tarifas ilimitadas”, u otros que querían ver qué se escondía detrás de unos ordenadores sin mucha intención de hacer el mal. Aún recuerdo aquella película, “Juegos de guerra”, en la que el protagonista buscaba un juego y casi acaba provocando una guerra nuclear.

Desde entonces hasta nuestros tiempos todo esto ha evolucionado mucho.

Estos actores (denominados en el mundillo “Threat Actors”), ahora se han profesionalizado, y se han convertido en “Corporaciones” que sólo buscan maximizar sus beneficios.

Y en este caso, sin importarles el daño que puedan causar, si con ello consiguen maximizar sus resultados. Las hay de dos tipos, las organizaciones criminales privadas – las que buscan beneficios económicos – y las esponsorizadas por estados, que buscan atacar infraestructuras críticas para debilitar economías y objetivos geoestratégicos.

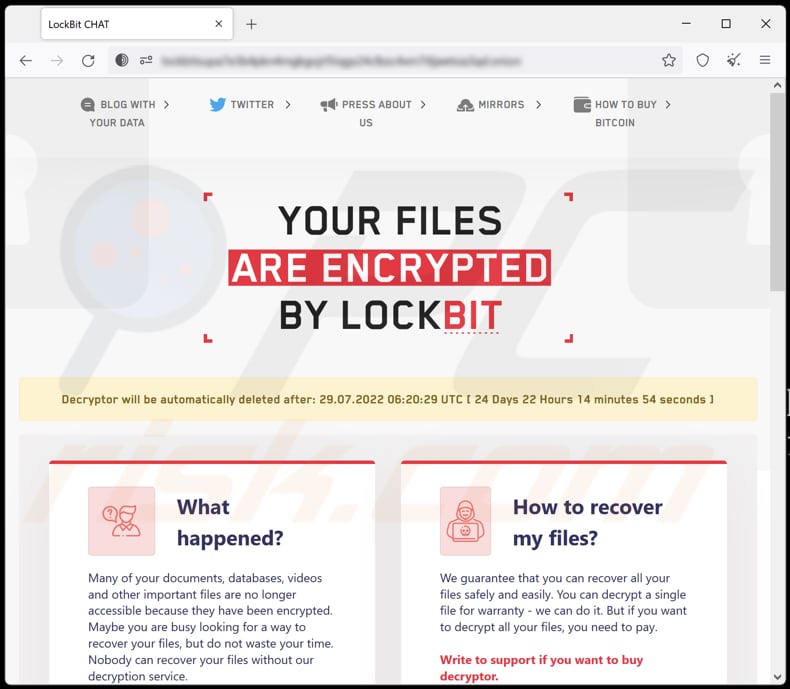

Ahora la principal compañía del sector privado de “Threat Actors” actualmente es LockBit. Seguro que habéis oído hablar en la prensa de los problemas de abastecimiento de combustible que hubo en mayo de 2021 en la costa este americana (Colonial Pipeline), o de los problemas que tuvieron a principio de este año el servicio inglés de correo (Royal Mail) y el Hospital Clinic de Barcelona, entre otros muchos.

El procedimiento de LockBit es copiar la información y luego dejarla cifrada para que no se pueda acceder a la misma, de forma que posteriormente piden dinero, normalmente en Cryptomonedas, para poder recuperar la información, y también por su “no divulgación”, por no publicarla en internet. Como sabéis, el software dañino que utilizan para esto se denomina “Ransomware”. Y si no lo sabéis, es porque todavía no habéis realizado la “Formación de Seguridad II”. Por favor, solicitádsela a vuestro departamento de Recursos Humanos ya que creo que es muy importante para todos.

LockBit es considerada como un grupo de “Ransomware-como-servicio” (RaaS), lo que significa que posee una variante de “ransomware”, y vende el acceso a ella y su uso a sus afiliados, a cambio de un importe fijo, y una parte de los beneficios obtenidos por el afiliado, que en realidad es el que lleva a cabo el ataque.

El precio que solicitan por la recuperación y/o por la no divulgación y venta, depende de quién eres, qué información se han llevado, si te creen capaz de recuperarla sin su ayuda, y si consideran que puedes ser muy sensible a que no se publique.

Su funcionamiento es similar al de empresas ordinarias. Se publicitan, sacan ofertas de empleo, premian a aquellos que les ayuden a mejorar su software, … Si pagas, se aseguran de que recuperes tus archivos – cuidan su “credibilidad” – hasta el punto de que tienen una línea de soporte para ayudarte. Si es necesario se conectan a tus ordenadores para recuperar ellos los datos. Si no pagas, intentan vender tu información y publicitan al mundo su venta, para que todo el mundo sepa qué le ocurre al que no paga.

Una víctima conocida fue un hospital de infantil de Canadá (SickKids Hospital). La organización Lockbit pidió disculpas tras el ataque, poniendo todos los medios para una rápida recuperación, y explicando que su afiliado no había seguido sus reglas, su “código ético” con este ataque.

¿Y por qué todo este rollo? Fácil, necesitamos vuestra ayuda.

Imaginaros que yo, un usuario de Aernnova que sólo tengo acceso a la información que necesito para trabajar, (diseños de un cliente, datos personales de empleados de Aernnova, datos financieros o datos de proveedores), tengo la mala suerte de caer en sus redes. Posiblemente mi información será primero copiada en sus servidores y posteriormente cifrada para impedirnos el acceso. En el mejor de los casos, se podrá limpiar el software maligno, recuperar la información de alguna copia almacenada en otro sitio, y que no se hayan llevado nada con información sensible que no sea pública. Pero ¿y si no? Seguro que recordáis algún caso de una empresa del sector que estuvo parada más de un mes con todos sus empleados en casa y la producción parada. Sin entrar a valorar los problemas reputacionales que les ha podido traer esto y las consecuencias de la posible fuga de información con las posibles reclamaciones económicas correspondientes.

Nosotros, vuestros compañeros de CMIT, intentaremos que vuestros ordenadores no tengan fallos de seguridad, y os pondremos software para que en caso de que un malware se intente ejecutar, lo intente parar. También procuramos dejar que los ficheros sólo los vean o accedan aquellos que lo necesiten, para evitar riesgos. Haremos copias de seguridad por si ocurre lo peor y nos preocuparemos porque nadie externo pueda acceder. Pero esto es una guerra entre actores desiguales: los “Actores Maliciosos” son muchos y bien organizados. Se estima que, con la penúltima versión de su Ransomware, LockBit facturó varios cientos de millones de dólares. Su incentivo económico por atacarnos es muy fuerte, y nosotros tenemos muchos puntos de entrada a la caja fuerte, que es nuestra información, la de nuestros empleados y clientes.

Y ahí es dónde entráis vosotros. En esta defensa es donde os queremos. Necesitamos que os fijéis en que enlace pulsáis, en qué programa ejecutáis, con quién intercambiáis información. En la formación de seguridad que habéis recibido (o seguro que recibiréis en breve) hemos tratado de daros unas pequeñas pautas sobre en qué os debéis fijar. Pero en el fondo es un poco de sentido común. Nadie nos regala millones, ni nos avisan de que vamos a ir a la cárcel por correo electrónico.

Si no esperáis el paquete, aseguraros que es para vosotros antes de pulsar. Intentad acceder vosotros escribiendo la dirección de vuestro banco y no pulsando en el link: seguro que os ha dicho el banco cientos de veces que ellos no piden las claves. Si no lo esperáis, dudad por favor. Nos jugamos mucho. Sabemos que esto empieza a ser como una paranoia, pero por favor, dudad antes de pulsar.

Gracias por vuestra ayuda.